|

.TreeMenu_0 { text-align:left; line-height:135%; }

.TreeMenu_0 a { color:#444444; display:block; }

.TreeMenu_0 a:hover { color:#000000; }

.TreeNode_1 { }

.TreeNode_2 { }

.TreeNode_3 { }

.TreeNode_4 { }

.TreeNode_5 { }

.TreeNode_6 { }

.TreeNode_7 { }

.TreeNode_8 { }

.TreeNode_9 { }

.TreeNode_1 a { }

.TreeNode_2 a { }

.TreeNode_3 a { }

.TreeNode_4 a, .TreeNode_5 a, .TreeNode_6 a, .TreeNode_7 a, .TreeNode_8 a, .TreeNode_9 a { }

.TreeNode_1, .TreeNode_2, .TreeNode_3, .TreeNode_4, .TreeNode_5, .TreeNode_6, .TreeNode_7, .TreeNode_8, .TreeNode_9 { padding-top:2px; padding-bottom:2px; }

.TreeNode_1:hover, .TreeNode_2:hover, .TreeNode_3:hover, .TreeNode_4:hover, .TreeNode_5:hover, .TreeNode_6:hover, .TreeNode_7:hover, .TreeNode_8:hover, .TreeNode_9:hover { background:#dddddd; }

.TreeMenu_0 .ClassNum { color:#666666; }

.TreeMenu_0 .TreeNode_t { background:#aaaaaa; }

.TreeMenu_0 a.TreeItem_t { color:#ffffff; }

.TreeMenu_0 .ClassDesc { display:block; }

.dataBlogTree.Hori .TreeMenu_2 { text-align:center; }

.dataBlogTree.Hori .TreeGroup_3 { display:inline-block; }

.TreeMenu_0 a { font-family:$BlogTreeItemFont$; color:$color$; font-size:$size$; font-style:$style$; font-weight:$weight$; }

.TreeMenu_0 a:hover { color:$BlogTreeNodeHOverC$; }

.TreeNode_1:hover, .TreeNode_2:hover, .TreeNode_3:hover, .TreeNode_4:hover, .TreeNode_5:hover, .TreeNode_6:hover, .TreeNode_7:hover, .TreeNode_8:hover, .TreeNode_9:hover { background:$BlogTreeNodeHOverB$; }

.TreeMenu_0 a.TreeItem_t { color:$BlogTreeNodeTC$; }

.TreeMenu_0 .TreeNode_t { background:$BlogTreeNodeTB$; }

.TreeNode_1, .TreeNode_2, .TreeNode_3, .TreeNode_4, .TreeNode_5, .TreeNode_6, .TreeNode_7, .TreeNode_8, .TreeNode_9, .TreeNode_t { padding-top:$BlogTreeNodePadding$; padding-bottom:$BlogTreeNodePadding$; }

.TreeMenu_0 { border-bottom:$BlogTreeNodeBorderT$; }

.TreeNode_1, .TreeNode_2, .TreeNode_3, .TreeNode_4, .TreeNode_5, .TreeNode_6, .TreeNode_7, .TreeNode_8, .TreeNode_9, .TreeNode_t { border-top:$BlogTreeNodeBorderT$; }

.TreeMenu_0 { border-top:$BlogTreeNodeBorderB$; }

.TreeNode_1, .TreeNode_2, .TreeNode_3, .TreeNode_4, .TreeNode_5, .TreeNode_6, .TreeNode_7, .TreeNode_8, .TreeNode_9, .TreeNode_t { border-bottom:$BlogTreeNodeBorderB$; }

.TreeNode_1 a { background:$BlogTreeNodeImg1$ no-repeat; }

.TreeNode_2 a { background:$BlogTreeNodeImg2$ no-repeat; }

.TreeNode_3 a { background:$BlogTreeNodeImg3$ no-repeat; }

.TreeNode_4 a, .TreeNode_5 a, .TreeNode_6 a, .TreeNode_7 a, .TreeNode_8 a, .TreeNode_9 a { background:$BlogTreeNodeImg4$ no-repeat; }

.TreeNode_1 a { padding-left:$BlogTreeItem1Margin$; }

.TreeNode_2 a { padding-left:$BlogTreeItem2Margin$; }

.TreeNode_3 a { padding-left:$BlogTreeItem3Margin$; }

.TreeNode_4 a, .TreeNode_5 a, .TreeNode_6 a, .TreeNode_7 a, .TreeNode_8 a, .TreeNode_9 a { padding-left:$BlogTreeItemXMargin$; }

.TreeNode_4, .TreeNode_5, .TreeNode_6, .TreeNode_7, .TreeNode_8, .TreeNode_9 { float:$BlogTreeNode4Float$; }

.TreeNode_1, .TreeNode_2, .TreeNode_3 { clear:both; }

.TreeMenu_0 .ClassName { display:$BlogTreeNodeDispName$; }

.TreeMenu_0 { line-height:$BlogTreeNodeLineHeight$; }

.TreeMenu_0 .ClassNum { display:$BlogTreeNodeDispNum$; }

.TreeMenu_0 .ClassNum { font-family:$BlogTreeNodeFontNum$; color:$color$; font-size:$size$; font-style:$style$; font-weight:$weight$; }

.TreeMenu_0 .ClassDesc { display:$BlogTreeNodeDispDesc$; }

.TreeMenu_0 .ClassDesc { font-family:$BlogTreeNodeFontDesc$; color:$color$; font-size:$size$; font-style:$style$; font-weight:$weight$; }

.TreeMenu_0 .ClassImg { display:$BlogTreeNodeDispImg$; }

.TreeMenu_0 .ClassImg img { height:$BlogTreeNodeSizeImg$; }

.TreeMenu_0 .ClassImg img { margin-right:$BlogTreeNodeRightImg$; }

.TreeMenu_0 .ClassImg img { margin-bottom:$BlogTreeNodeBottomImg$; }

• $XmlID$ • $GroupName$ $CtrlBtn$ $Img$

$Title$

$SubTitle$

$Content$

|

.TreeMenu_0 { margin-left:0px; text-align:left; line-height:135%; }

.TreeMenu_0 a { padding-left:4px; color:#444444; }

.TreeMenu_0 a:hover { color:#000000; }

.TreeNode_1 { padding-left:0px; }

.TreeNode_2 { padding-left:0px; }

.TreeNode_3 { padding-left:0px; }

.TreeNode_4 { padding-left:30px; }

.TreeNode_5 { padding-left:45px; }

.TreeNode_6 { padding-left:60px; }

.TreeNode_7 { padding-left:75px; }

.TreeNode_8 { padding-left:90px; }

.TreeNode_9 { padding-left:105px; }

.TreeNode_1 a { padding-left:0px; }

.TreeNode_2 a { padding-left:0px; }

.TreeNode_3 a { padding-left:0px; }

.TreeNode_4 a, .TreeNode_5 a, .TreeNode_6 a, .TreeNode_7 a, .TreeNode_8 a, .TreeNode_9 a { padding-left:12px; }

.TreeNode_1, .TreeNode_2, .TreeNode_3, .TreeNode_4, .TreeNode_5, .TreeNode_6, .TreeNode_7, .TreeNode_8, .TreeNode_9 { padding-top:2px; padding-bottom:2px; }

.TreeNode_1:hover, .TreeNode_2:hover, .TreeNode_3:hover, .TreeNode_4:hover, .TreeNode_5:hover, .TreeNode_6:hover, .TreeNode_7:hover, .TreeNode_8:hover, .TreeNode_9:hover { font-weight: bold; }

.TreeMenu_0 .ClassNum { color:#666666; }

.TreeMenu_0 .TreeNode_t { background:#aaaaaa; }

.TreeMenu_0 a.TreeItem_t { font-size: 1rem; font-weight: bold; }

.TreeMenu_0 .ClassDesc { display:block; }

class=solutionAndProductBlogTree

|

| | |

|

政府資安;零信任設備鑑別與信任推斷該如何針對 IT、IoT 設備、軟體或系統進行全方位的資安守護?

宏碁資訊協助您輕鬆達成資通安全政策「設備鑑別」與「信任推斷」的目標! 無法準確掌握設備資訊,如何發現風險?瞭解設備是最基本的要求

.這是什麼設備?

.你是誰?

.該設備是誰擁有的?

.設備在何處? 從何處連網?

.這台設備乾淨嗎? (是否有潛在威脅?)

.設備的類型為何? (是實體還是虛擬機?)

宏碁資訊 「零信任設備鑑別與信任推斷」四大價值自動偵測及分類 IT/IoT 設備,簡化管理

正確辨識設備並自動分類,避免人工盤點誤差或駭客偽冒合法身分等情形,有效提高盤查正確性及效率,並進行設備健康管理,進而降低風險。

免 Agent 即可進行合規檢測,掌握風險

採用 Agentless 實現合規性檢測及異常流量監控,徹底改善 IoT 設備難以進行資安風險管理的問題。

單一管理平台,視覺化檢視端點及網路

透過 Dashboard 快速掌握所有端點設備的合規狀態,搭配網路流量分析矩陣,輕鬆掌握網路政策的落實成效。

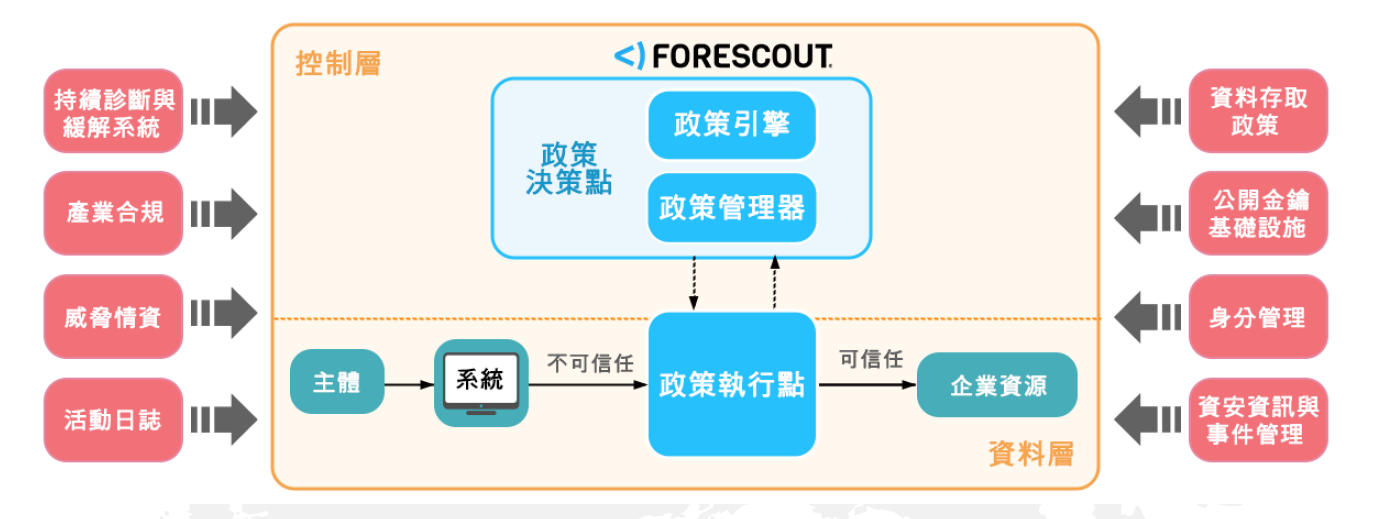

內建政策引擎,輕鬆完成信任推斷決策

內建政策引擎及聯合防禦模組,可與零信任架構中各資安元件整合,隨時掌握各元件資訊,進行動態信任推斷,即時存取決策及控制目標。

宏碁資訊 x Forescout 政策引擎,達成信任推斷的目標宏碁資訊攜手 Forescout 協助政府機關制定信任推斷目標及政策管理;

是政府機關資安部門的延伸團隊,更是最值得信賴的資安合作夥伴。

|

|

政府資安;零信任設備鑑別與信任推斷該如何針對 IT、IoT 設備、軟體或系統進行全方位的資安守護?

宏碁資訊協助您輕鬆達成資通安全政策「設備鑑別」與「信任推斷」的目標! 無法準確掌握設備資訊,如何發現風險?瞭解設備是最基本的要求

.這是什麼設備?

.你是誰?

.該設備是誰擁有的?

.設備在何處? 從何處連網?

.這台設備乾淨嗎? (是否有潛在威脅?)

.設備的類型為何? (是實體還是虛擬機?)

宏碁資訊 「零信任設備鑑別與信任推斷」四大價值自動偵測及分類 IT/IoT 設備,簡化管理

正確辨識設備並自動分類,避免人工盤點誤差或駭客偽冒合法身分等情形,有效提高盤查正確性及效率,並進行設備健康管理,進而降低風險。

免 Agent 即可進行合規檢測,掌握風險

採用 Agentless 實現合規性檢測及異常流量監控,徹底改善 IoT 設備難以進行資安風險管理的問題。

單一管理平台,視覺化檢視端點及網路

透過 Dashboard 快速掌握所有端點設備的合規狀態,搭配網路流量分析矩陣,輕鬆掌握網路政策的落實成效。

內建政策引擎,輕鬆完成信任推斷決策

內建政策引擎及聯合防禦模組,可與零信任架構中各資安元件整合,隨時掌握各元件資訊,進行動態信任推斷,即時存取決策及控制目標。

宏碁資訊 x Forescout 政策引擎,達成信任推斷的目標宏碁資訊攜手 Forescout 協助政府機關制定信任推斷目標及政策管理;

是政府機關資安部門的延伸團隊,更是最值得信賴的資安合作夥伴。

|

|

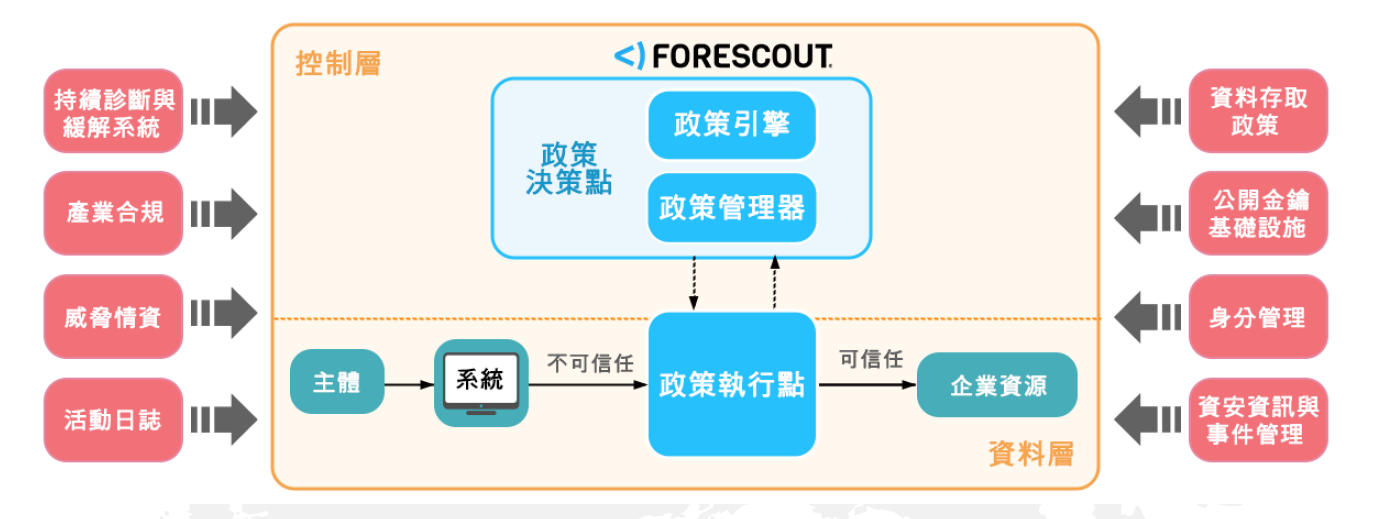

醫療資安:零信任設備識別與監控該如何針對醫療儀器、工控系統、工務資產進行全方位的資安守護?

宏碁資訊協助您輕鬆達成資通安全政策「設備識別」與「信任推斷」的目標! 醫療資安:零信任設備識別與監控該如何針對醫療儀器、工控系統、工務資產進行全方位的資安守護?

宏碁資訊協助您輕鬆達成資通安全政策「設備識別」與「信任推斷」的目標!

無法準確掌握設備資訊,如何發現風險?瞭解設備是最基本的要求- 這是什麼設備?

- 你是誰?

- 該設備是誰擁有的?

- 設備在何處? 從何處連網?

- 這台設備乾淨嗎? (是否有潛在威脅?)

- 設備的類型為何? (是實體還是虛擬機?)

宏碁資訊 「零信任設備識別與監控」三大價值 - 自動偵測分類醫療儀器,簡化管理:

能正確辨識醫療設備種類並自動分類,可避免人工盤點誤差或駭客偽冒合法身份等情形發生,有效提高盤查正確性及效率,進而降低風險。 - 免 Agent進行合規檢測,掌握風險:

採用 Agentless實現合規性檢測及異常流量監控,徹底改善醫療儀器難以進行資安風險管理問題。 - 單一平台,視覺化檢視端點及網路:

透過 Dashboard快速掌握全院端點設備合規狀態,並搭配網路流量分析矩陣,輕鬆掌握網路政策的落實情形。

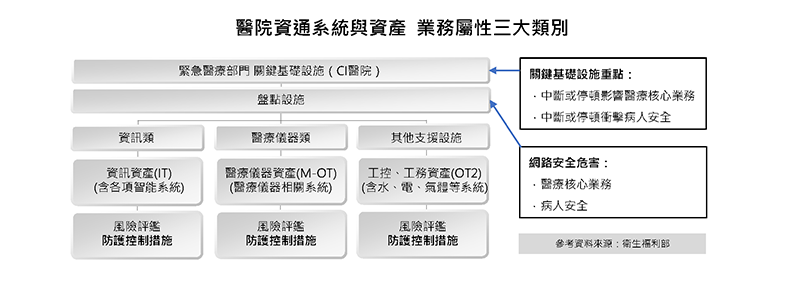

宏碁資訊專業資安服務團隊,為您把關資安防線 從資安規劃到事件處理的每個階段,宏碁資訊皆能提供相應的資安服務及專業顧問諮詢。

宏碁資訊是醫療機構資安部門的延伸團隊,更是最值得信賴的資安合作夥伴  |

|

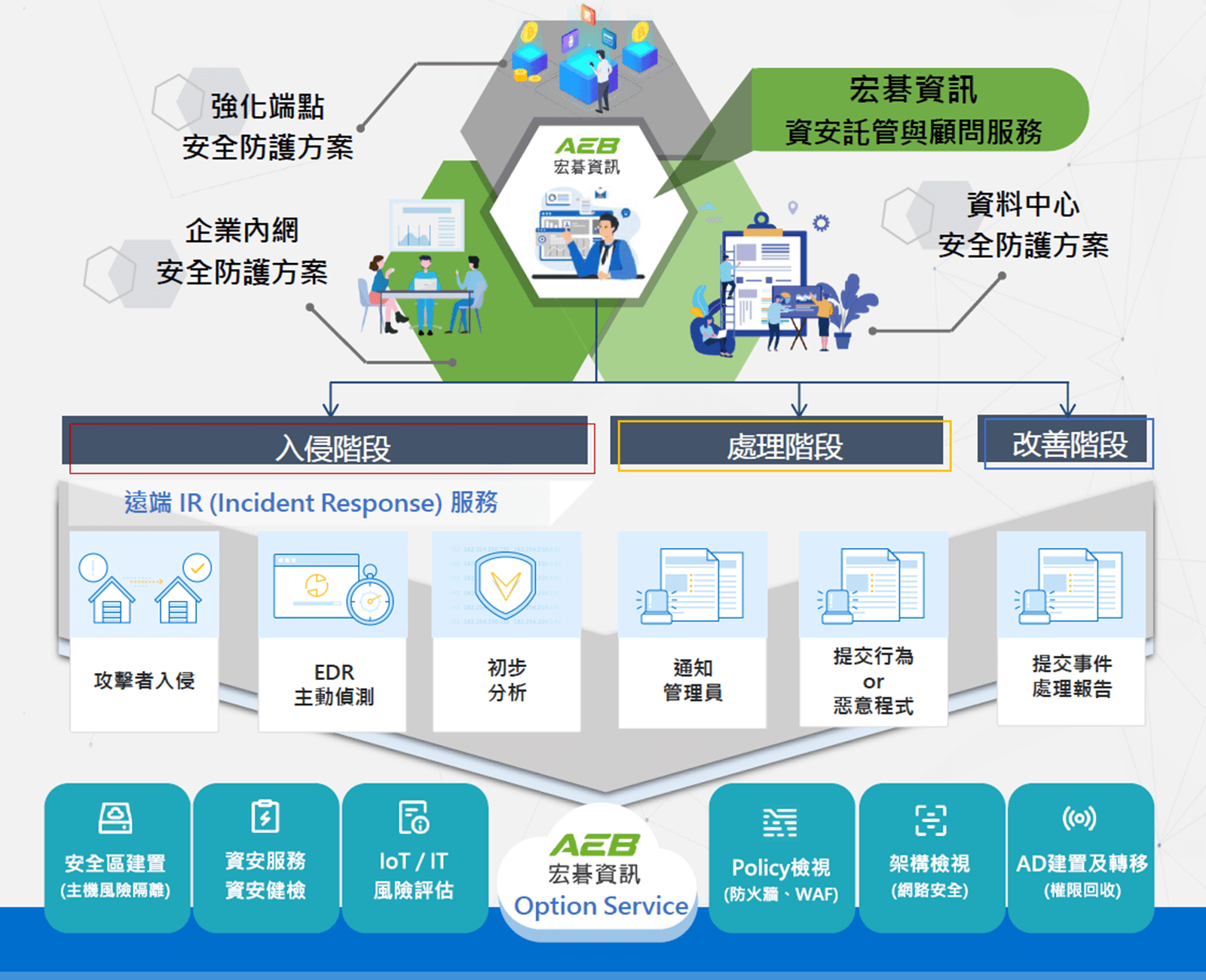

宏碁資訊資安聯防解決方案符合資安法規,又能應變駭客威脅~

宏碁資訊豐富的專案實務經驗,根據迫切需求與實際狀況、推出資安聯防解決方案,讓企業以最精簡的人力、達成最大的資安效益  符合資安法規,又能應變駭客威脅~宏碁資訊豐富的專案實務經驗,根據迫切需求與實際狀況、推出資安聯防解決方案,讓企業以最精簡的人力、達成最大的資安效益! 宏碁資訊資安聯防解決方案內容 包含以下四大內容: - 宏碁資訊資安託管與顧問服務

- 強化端點安全防護方案

- 企業內網安全防護方案

- 資料中心安全防護方案

強化端點安全防護方案 | 用戶端點防禦與威脅偵測 | - 修補系統修補不全造成的第險

- 具備感知能力及回應

- 惡意程式與勒索病毒防護

|

| 弱點管理與漏洞檢測 | - 主動偵測系統及裝置漏洞

- 發覺軟體缺陷及缺失補丁

- 設定稽核到修補管理有效性

目的:取得整個攻擊破綻的能見度 |

企業內網安全防護方案 次世代防火牆 | - 應用程式識別

- 入侵防禦偵測(IPS)

- SSL/SSH檢測

- 網站過濾機制

- 客製化擴充

目的:深層檢測增加應用程式辨識能力 |

| 入侵情資分析防禦 | - 即時惡意行為偵測

- 資安事件回報與處理建議

- 分析資安事件來源,降低風險

- 事件分析報告,符合資安法規

- 惡意程式分析

目的:透過威脅情資來強化自身防禦 |

| 內網監控與管理 | - 惡意網路行為特徵

- 異常網路連線判讀

- 中繼站清單比對

- 關聯及分析惡意網路行為

- 關聯檔案分析

目的:強化內網網路行為關連與告警 |

資料中心安全防護方案 特權帳號與身份管理 | - 防護、管理和稽核特權憑證

- 監控、控管和隔離特權連線

- 分析和警示惡意特權帳號活動

目的:納管特權帳號降低外洩風險 |

資安管理與設備合規 | - 內部設備盤點控管及分類辨識

- 持續性評估風險管理

- 自動化和安全合規性檢測

目的:實施設備合規策略的控制措施 |

| Log紀錄保存與監控 | - Log記錄-儲存/稽核/查詢

- 事件關聯性與風險管理平台

- 異常行為即時分析與監控

目的:大數據關聯發現問題根源 |

關鍵字

AEB,宏碁資訊,資訊安全,資安,資安聯防,聯合防禦,MDR,資安託管與顧問

|

|

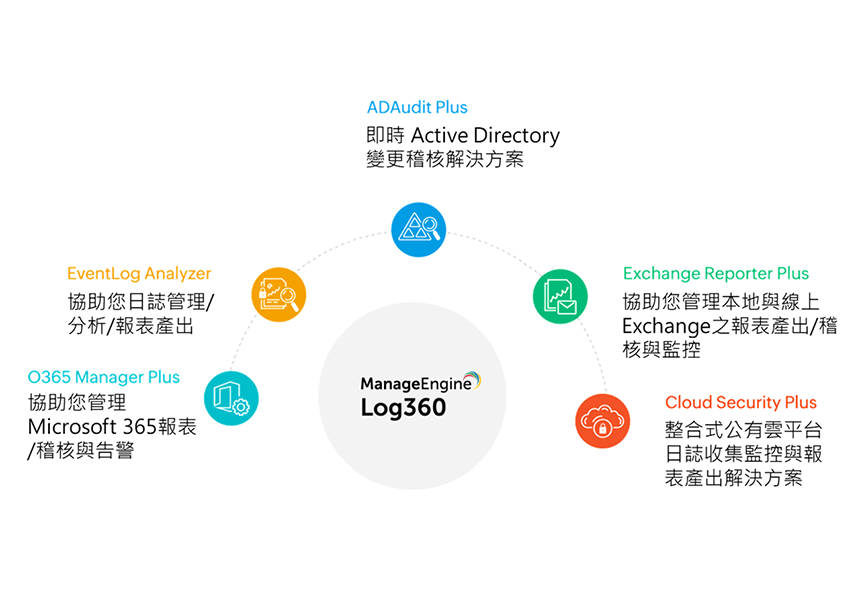

全方位 SIEM & AD資安事件管理系統 Manage Engine Log 360 全方位 SIEM & AD資安事件管理系統 Manage Engine Log 360一場疫情改變全世界,也改變大家熟知的工作模式:遠端作業機率大增,居家辦公、遠端會議、遠端管與與小組協同合作變成工作日常,也因此資安威脅與風險大增  後疫情時代的資訊安全一場疫情改變全世界,也改變大家熟知的工作模式:遠端作業機率大增,居家辦公、遠端會議、遠端管與與小組協同合作變成工作日常,也因此資安威脅與風險大增,不論是VPN攻擊、內部威脅、阻斷攻擊、資料外洩….等等攻勢不斷,挾持資訊並勒索企業,已成為駭客最快速有效的圖利方式,類似攻擊自然有增無減、蔚為趨勢。在這樣的氛圍之下,保護個資成至關重要的議題,任何人任何地方任何系統都有可能遭受攻擊,企業更需要內外兼具的整合式方案來強化資訊安全防護。  Log 360 四大優勢全方位 SIEM & AD資安事件管理系統 Manage Engine Log 360是一站式解決方案,透過蒐集各系統之日誌紀錄提供詳細且即時的報表,並可做進階威脅分析及使用者和設備行為模式分析(UEBA),當網路中遇到異常時,將會產生即時警示,是企業在資訊安全防護中不可或缺的一環。 支援超過750種日誌來源,包括有Agentless / Agent-based / API 3種模式;提供上千種易讀的視覺化報告與告警範本,亦可自訂格式;強大搜索引擎可深入執行日誌解析,並透過30多種預設關聯性規則,提供關聯性分析。 資安事故是指對組織造成威脅的事件,有⼀定程度的嚴重性和潛在風險,可能從網路外部(由駭客發起,例如DDoS、網路釣⿂、惡意郵件)或是組織內部(如濫⽤特權或⾝份盜⽤)成為破口。Log 360可設定不同行為自動觸發因應措施,真正做客製化工作流程。 透過ML學習大量異常模式,並透過AI分析正常/異常行為,運算風險指數。 Log360內建整合多個 Open Source (例如AlienVault) STIX / TAXII的威脅情資來源,當偵測到來自情資IP的流量或存取時便即時告警,不但如此,還會自行判斷威脅程度紀錄相關資訊、進而提供最佳建議,達到料敵機先。

關鍵字

後疫情時代的資訊安全,資安事件管理系統,SIEM,AD,日誌管理,使用者和實體行為分析,威脅情資整合

|

|

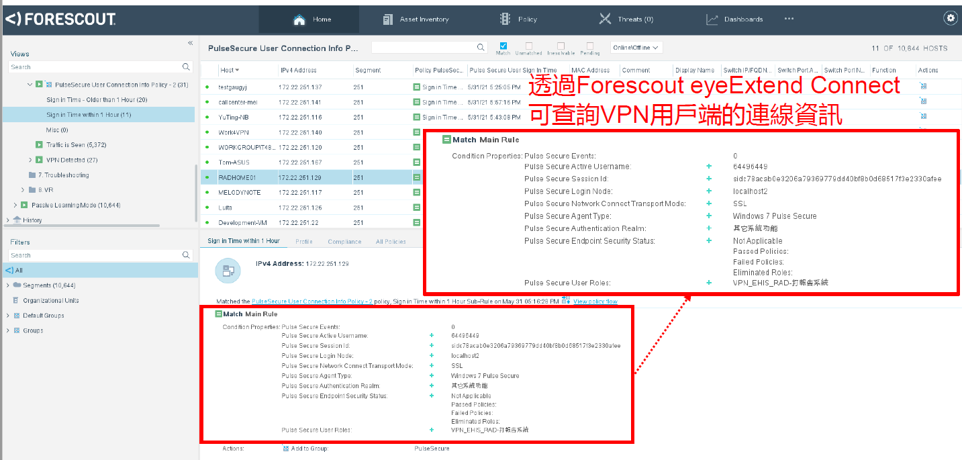

安全連線解決方案 – VPN 可視性合規性及控管自動偵測與發現所有連線設備、即時動態數位儀表板隨時監看變化...... 產品功能- 自動偵測與發現所有連線設備

- 即時動態數位儀表板隨時監看變化

- 確保遠端連線設備,本身無重大破口可被非法利用,且具備合規條件

- 持續監控且維持連線設備的合規性

|  |

特色效益- Forescout 網路存取控管系統運用智慧化政策引擎,可彈性化依據定義的資安管理政策進行內網所有IP聯網端點設備即時監控及管理,不僅阻擋非法違規設備並自動揭露風險設備進行隔離與矯正

- 擁有全球最大設備特徵與資訊 (Device profile knowledgebase) 目前擁有 1200萬種設備特徵指紋辨識資料庫, ...不斷增長中

關鍵字

行動連線安全,VPN,遠端連線,遠距辦公,合規

|

|

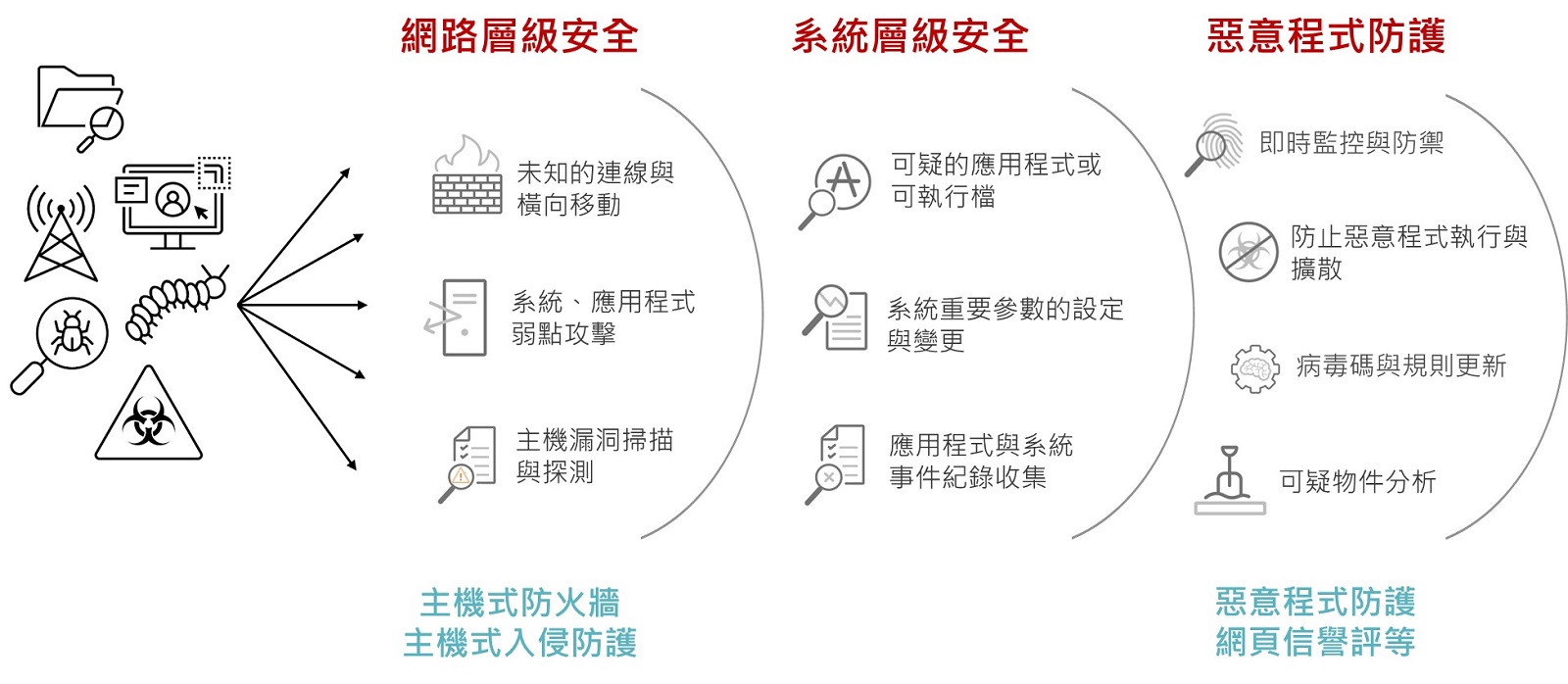

Hybrid Cloud主機防護偵測伺服器是今日全球各種IT環境的基礎,主要任務從處理電子郵件、提供相關網頁、管理資料庫及維運必備的應用程式等等,不一而足  情境說明伺服器是今日全球各種IT環境的基礎,主要任務從處理電子郵件、提供相關網頁、管理資料庫及維運必備的應用程式等等,不一而足。現今雲端概念盛行,如何方便快速讓實體、虛擬、雲端及容器環境獲得一致的安全防護,便成為非常重要的課題。 多層次伺服器防護架構  我們提供- 即時偵測、阻擋惡意程式

- 降低攻擊表面,防止 DDoS 攻擊 、網路探測掃描

- 偵測或阻擋已知攻擊、應用程式漏洞

- 網頁應用程式防護

- 應用程式網路連線控制

- 監控目錄、系統、檔案、應用程式、機碼值變更

- 防止未經授權之應用程式或可執行檔運行

- 收集日誌紀錄並從中辨識安全事件

方案效益- 專為混合雲設計的全方位防護,藉由單一代理程式來保護任何環境當中的雲端原生應用程式、平台及資料。

- 能保護虛擬桌面和伺服器,防範零時差惡意程式,包括:勒索病毒、虛擬加密貨幣挖礦攻擊以及網路攻擊,並且盡可能減少資源利用效率不佳或緊急修補所帶來的營運衝擊。

- 利用入侵防護 (IPS)所提供的虛擬修補來保護已終止支援的系統,確保老舊系統的安全,防範目前及未來的威脅。

- 提供進階的資安控管來保護您的關鍵伺服器與應用程式,例如:一致性監控、機器學習、應用程式控管等等,短時間內部署與拓展,並提供即時偵測及攔截威脅,卻不影響效能。

關鍵字

hybrid cloud,主機防護偵測,雲端防護,多層次,防護,防範,零時差

|

|

安全連線解決方案-電腦連線管控、側錄、異常行為阻斷Ekran System 提供有效的監控,允許您記錄使用者操作,檢測可疑行為和內部威脅,並為安全人員提供響應事件所需的所有信息。 安全連線解決方案-電腦連線管控、側錄、異常行為阻斷安全連線解決方案-電腦連線管控、側錄、異常行為阻斷  | 產品特色- Windows、macOS、Linux、X Window、Windows Virtual Desktops(WVD)、VMware、Citrix 電腦連線管控、身分確認、側錄、行為分析與異常行為阻斷。

- 可記錄搜尋 X-Windows 終端機模式下操作指令,監控重要人員(如研發工程師執行 EDA 軟體)行為。

- 內建 人工智慧的 UEBA使用者及實體設備行為分析功能 ,可提前偵測異常與威脅並自動反應。

- 支援 Multi-Tenant Mode,不同單位 (例如財務、業務、研發部等) 不可以調閱其他單位的監控資料。

- 提供 非上班時間報表 ,讓主管能了解那些員工在下班時間的連線操作行為?

- 可自動即時事件警報(自定義與內建,透過電子郵件傳送)並阻斷惡意行為。

- 提供完整的 連線與操作(人、事、時、地、物)報告以因應主管單位稽核要求

|

|

|

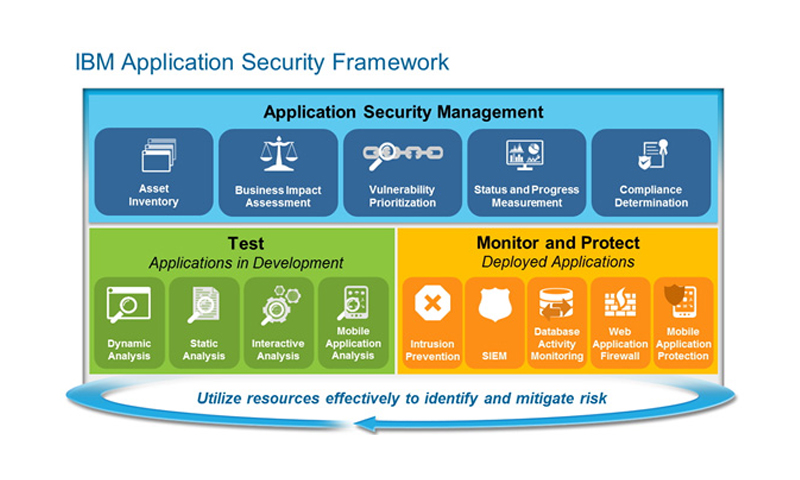

應用程式安全管理應用程式安全管理 / 駭客防護 / 黑箱掃描 / 源碼檢測 架構說明  特色效益- 漏洞掃描:程式人員往往不瞭解/忽視安全問題,而系統人員往往只關注系統/網路的問題,透過黑白箱掃描工具,可高效的找出網站的漏洞,諸如:SQL Injection、Cross-Site Scripting…。

- 提昇開發人員資安技術能力:黑白箱掃描工具不但協助掃描網站漏洞,工具所提供的資安技術說明資料,也是提昇開發人員資安技術能力的好教材。

- 合規免責:掃描工具會針對掃描出的漏洞分類,分類依據可視所套用的規範而自動分類,包含:OWASP TOP 10, ISO 27001..等數十種法規遵循報表(多國語言)。

- 企業案例(教育、SI廠商、電子商務):

- 教育: 除了協助學校導入掃描工具外,更在學校建置一套攻防演練的環境,提供一套有各種漏洞的受測系統,在透過工具的掃描後,可找出各種弱點,並對各個弱點的成因,及修補方式進行深入的研究。

- SI廠商:對SI廠商所開發的系統,提供pilot專案進行掃描,客戶評估發現:相較於系統每季委外掃描,若一年有3個受測系統要掃,採購AppScan的成本不到一年即可回收,是投資報酬率高的產品。

- 電子商務:對於電商動輒數十萬筆商品的資訊,網頁掃描曾是客戶難解的議題,在經過掃描的最佳化之後,讓掃描的效率提昇,且協助克服特殊網頁的探索問題,以提昇掃描的涵蓋率。

|

|

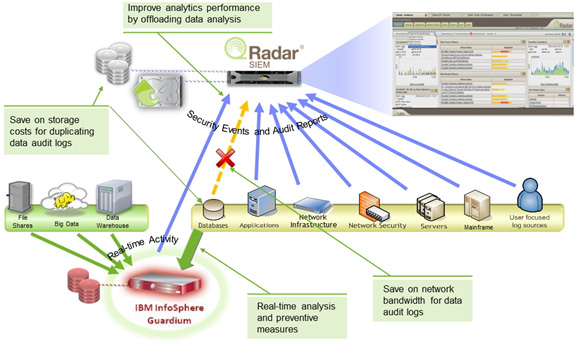

特色效益- 提供簡單又強大的解決方案,能持續監測高機密性資料庫、資料倉儲、共用檔案及巨量資料環境的資料存取狀況。

- Guardium Data Activity Monitor能防止特許內部人士與潛在駭客進行未經授權或可疑的活動,將異質性企業中的資料治理控管自動化。

- 減少遵循法規所需的人力和時間(各項法規如 SOX、PCI、ISO27001資訊安全規範、資料隱私Data Privacy政策)。

- 可擴充的多層架構,支援大型和小型環境;可集中彙整及標準化稽核資料,集中管理全企業層面的安全原則,降低大型企業級部署的整體擁有成本。

- 企業案例(電信業、金融業、政府機關、學術研究單位):

- 電信業:透過Guardium取代以往撰寫程式從資料庫日誌篩選出所需要的紀錄並轉化成稽核報表的人工負擔。

- 金融業:透過Guardium保存完整稽核軌跡,證明日常作業合乎稽核規範。

- 政府機關:數十座資料庫主機、業務範圍遍及全國各縣市,透過Guardium取前端應用程式使用者資訊,並與SIEM介接打造SOC資安事故管理中心。

- 學術研究單位:環境中充斥各品牌異質性資料庫,透過Guardium完善的平台支援和廣泛的功能,輕鬆達到統一監控的目的。

|

|

特色效益- 合規免責:提供多樣的符規報表,可滿足主管機關的稽核要求。

- 洞察機先:將網路設備、主機、AP的log匯整,分析並還原出人的行為,找出惡意行為的軌跡。

- 開箱即用:設備接上網路後,能自動識別網路上的封包,可辨識出所接設備的protocol,有別於它廠還需針對所介接設備逐一設定的麻煩。

- 資安的戰情中心:提供攻擊前的預測、攻擊進行中的告警,以及事後的稽核調查與舉證

|  |

- 企業案例(金融): 產品開箱即用的特性,可自動識別網路封包內的protocol,省去為各個設備逐一進行設定的麻煩,對於需介接動輒上百台設備的環境而言,實在是一大福音,只要接上網路,即可快速完成部署。另外,最令人安心的是,後端整合IBM X-Force的資安威脅情資,讓QRadar具備最新的資安監控分析情報,整個資安的部署,就如同在最先進戰情中心一樣。有了最強的戰情中心,在巨量且持續成長的log與event中,迅速找出惡意行為的發生徵兆,提前告警,甚至結合前端設備,進行聯防及阻斷,讓企業在面臨資安的威脅下,能提供最快速的反應。

- 工業設計:國際知名汽車大廠將細部設計委給國內廠商,指名採用IBM 需求/設計工具,並要求符合ISO 26262相關規範,在Acer的成功導入之下,成功銜接上下游的需求/設計,讓客戶順利接獲大單。

|

|

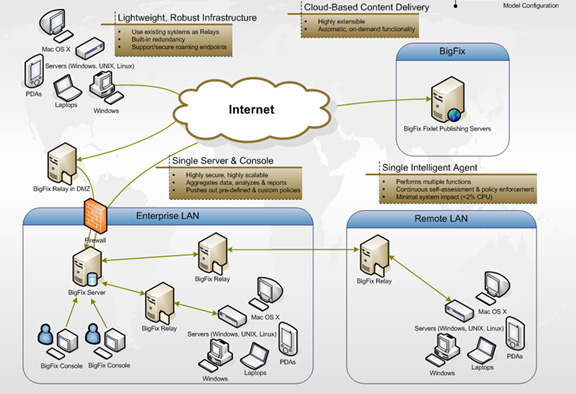

特色效益- 提合規免責:提供多樣的符規報表,可滿足主管機關的稽核要求。

- 系統管理員權限的延伸:取代人力逐機維修、盤點、修補、軟體派送等原本需親臨現場的作業。

- 單一Agent解決所有端點的需求:端點管理的需求愈來愈多,端點設備除了防毒、防木馬、防資料遺失、資產盤點、軟體派送,甚至節能等需求,將所有端點管理需求,整合在單一Agent,才能避免效能不佳及管理因難的困擾

|  |

- 企業案例(公務機關): 從MIS單位角度來看,主機、網路等設備,都安置於機房中,不管是例行維護或檢修,都在MIS掌握中。但對於端點或甚至移動式設備,管理上就較難麻煩,端點設備的所在的地點都不同,使用者也各異,使用的習慣更是難以掌握。而愈來愈多的端點管理需求,例如:防毒、防木馬、防資料遺失、資產盤點、軟體派送..等,形形色色的Agent,已造成端點設備的負擔,除此之外,對應於這些需求(防毒、防木馬、防資料遺失、資產盤點、軟體派送),系統還要有各自的Server需要管理,在在都增加管理上的負擔。自從有了單一Agent的解決方案後,透過單一Agent來管理在端點上所衍生的各種需求,在端點的Agent數量減少,後台Server的管理也變得更簡單,大大提昇了整體管理上的效率。

|

|

VMware Cloud Foundation 採用完整堆疊超融合式基礎架構 (HCI) 技術,是用於管理虛擬機和協調容器的混合雲平台。VMware Cloud Foundation 採用易於部署的單一架構,確保在私有雲和公有雲的基礎架構和作業一致而安全。混合雲能提供完整功能,以提高企業的靈活性和彈性。 VMware Cloud Foundation 的優勢 簡化管理 透過 VMware Cloud Foundation with Tanzu 提供的整合式容器協調作業,實現最佳化的 Kubernetes 叢集效能、彈性和可用性。 標準化架構 整合式容器協調作業採用 vSphere 7 with Kubernetes 技術支援,可實現最佳化的 Kubernetes 叢集效能、彈性和可用性。 靈活的部署選項 可存取私有雲和公有雲上最豐富的部署選項,並可選擇自行管理和服務形式的 HCI 選項。 擴大規模並充分發揮 IT 效率 將相同的基礎架構、營運、工具和流程延伸到各處,以便在內部部署或雲端環境管理工作負載。 增強的應用程式效能 透過一流的運算、儲存、網路和管理工具,將 HCI 交付作業自動化,可用於您的資料中心,以簡化作業並降低總持有成本。 固有安全性 完整堆疊式 HCI 平台整合了傳統虛擬機和現代化容器的工作負載,確保提供企業級安全性。 VMware Cloud Foundation with Tanzu 的焦點內容 現代多樣化應用程式環境的 Kubernetes 整合 探索 VMware Cloud Foundation with Tanzu 如何將 Kubernetes 整合至 vSphere 中,以交付簡化的作業,繼而降低成本。 探索 VMware Cloud Foundation with Tanzu 瞭解如何進行資料中心現代化改造,以及如何使用 VMware Cloud Foundation with Tanzu 部署現代化應用程式。 應用程式和雲端現代化改造的五個階段 運用這個五步驟架構,以混合雲加快您的雲端作業旅程。 vSAN 資料持續性平台,隆重登場 探索新架構如何協助軟體技術合作夥伴整合 VMware 基礎架構。 VMware Cloud Foundation 的使用情境 私有雲和混合雲 從內部部署、邊緣或雲端的虛擬化資源集區佈建基礎架構。自動化與協調作業可延展以符合您業務的需求,並簡化虛擬機或容器式工作負載的管理。 現代化應用程式 透過 VMware Cloud Foundation Services這個全新的整合式 Kubernetes 及 RESTful API 服務範圍,幫助您在內部部署或雲端開發和部署現代化應用程式。 虛擬桌面基礎架構 獲得 Horizon 7 虛擬桌面基礎架構的自動化部署,藉此標準化、自動化和簡化虛擬桌面。 什麼是 VMware Cloud Foundation Services? VMware Cloud Foundation Services 為新的 Kubernetes 與 RESTful API 平台,可讓開發人員自助存取 Kubernetes 叢集與所有核心服務。  VMware Cloud Foundation「我們已進展到將運算、網路、儲存和安全性的單一堆疊納入單一介面中,而且功能極為強大。現在,我們可以在數小時內建置好基礎架構,以往這項作業需要花費數星期甚至數月的時間。」「導入 VMware Cloud Foundation 部署的軟體定義平台,確實讓我們成長和拓展得更快。」  如何部署 |

|

TrendMicro Cloud App Security專為 Microsoft Office 365、Google G Suite 及雲端檔案分享服務設計的進階威脅防護及資料防護 TrendMicro Cloud App Security  Office 365 防護通過驗證的 Office 365 與 G Suite 防護發掘勒索病毒、變臉詐騙 (BEC) 以及其他惡意攻擊:Cloud App Security能藉由執行前靜態機器學習技術來發掘未知的惡意程式。其文件漏洞攻擊偵測引擎可發掘暗藏在 Office 檔案中的惡意程式,而人工智慧則能檢查電子郵件的行為、意圖和作者來偵測變臉詐騙 (BEC) 攻擊。

2019 年,Cloud App Security 攔截了 1,270 萬次 Microsoft Office 365或 Google G Suite™ 未能攔截的高風險威脅。這一層第二道防護能攔截雲端電子郵件服務內建資安防護所無法偵測的威脅。  優異的防護絕佳的未知惡意程式防護採用無病毒碼技術來偵測未知惡意程式:藉由執行前靜態機器學習、文件漏洞攻擊偵測、行為分析,以及趨勢科技頂尖的 Deep Discovery™ 沙盒模擬分析技術來偵測未知的惡意程式,並與其他防護層共享分析過程當中所獲得的威脅情報。預先過濾沙盒模擬分析技術能避免不必要的延遲。

攔截攻擊偵測內送及內部的網路釣魚攻擊藉由趨勢科技 Smart Protection Network 的大量威脅情報來偵測並攔截郵件內文及附件檔案當中隱藏的惡意程式連結。有別於電子郵件閘道只會掃瞄外部的郵件,Cloud App Security 雲端應用程式防護還能掃瞄內部郵件與檔案分享服務,偵測已經在進行當中的攻擊,發掘歹徒試圖利用已遭入侵的帳號或裝置滲透您的企業。必要時,Cloud App Security 亦提供手動掃瞄。  輕鬆整合簡易的整合與管理- 簡易的 API 整合:快速安裝且不影響使用者或裝置。

- 集中式管理:利用 Control Manager將雲端服務、端點及網站流量上的威脅與 DLP 活動集中管理。

- 威脅分析與情報分享:沙盒模擬分析報表可顯示惡意程式活動的每一個步驟。入侵指標 (Indicators of Compromise,簡稱 IOC) 資料可匯出至其他趨勢科技或第三方廠商的防護層來防止進一步的攻擊。

- REST API:經由程式設計介面存取 Cloud App Security 的自動化與整合功能,讓您的團隊有能力調查、偵測及回應威脅。

|

|

關鍵字

Palo Alto,防火牆,關聯式分析,日誌檢視,多樣化報表,資安

|

|

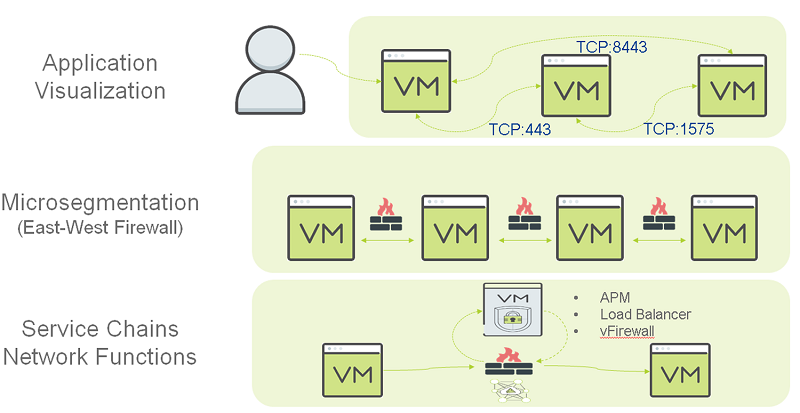

Nutanix Flow具備先進的網路維運和資安服務,可檢視及了解虛擬網路, 保護應用程式免受網路威脅,並自動化一般的網路維運作業  | Flow 的主要效益- 針對虛擬機器 (VM),建立以應用程式為中心的防火牆原則 (policy)

- 永不中斷的原生網路運作功能,無須附加的軟體或管理主控台

- 全方位了解應用程式的網路傳輸

- 與 VM 生命週期連結在一起的自動化原則變更管理

- 防止網路安全威脅的傳播

- 可透過第三方的網路檢測和原則工具來擴充功能

|

Flow 的功能特色- 應用程式視覺化: Nutanix Flow 可即時視覺化 顯示 VM 之間的通訊,讓使用者能輕鬆、直接地為其環境設定正確的原則。

- 網路微切分 (Microsegmentation): 微切分技術可精細控制和監管進出 VM 或 VM 群組的所有流量,確保只有應用程式層或其他邏輯邊界之間被核可 的傳輸可以通過,以防止先進威脅在虛擬環境內傳播。

- 服務插入和串鏈 (Chaining): 善用第三方軟體的虛擬化網路功能,可以擴充 Nutanix Flow 的功能。這些服務可在 VM 流量中以內聯 (in-line) 或旁接 (tap) 模式插入,您可針對所有流量而輕鬆啟用這些服務,也可以只針對特定網路流量而部署這些服務。 常見的網路功能包括虛擬防火牆、負載平衡器、威脅偵測和應用效能監測。

- 網路自動化: Flow 提供基於 API 的通知,讓第三方網路裝置能夠觀測 VM 生命週期的事件

|

|

| |

| | |

#PageCtrl { font-family:�s�ө���; text-align:center; }

#PageCtrl a { color:#666666; }

#PageCtrl a:hover { color:#ff6622; }

#PageCtrl .PageBtn { margin-left:3px; margin-right:3px; }

#PageCtrl .OtherPage {}

#PageCtrl .ThisPage { color:#000000; font-weight:bold; }

#PageCtrl .RecCount { font-weight:bold; }

|

|

| |